![]() NSX-T Data Center の NSX 分散ファイアウォールとは、「 ハイパーバイザー で 仮想マシン の vNIC 単位でインラインのステートフルファイアウォールが実行できる」NSX-T の基本機能です。通称、マイクロセグメンテーション(マイセグ)と呼ばれており、過去5年以上 NSX の鉄板活用例となっていました。今更ブログ?というイメージかもしれませんが、改めて基本から紹介したいと思います。

NSX-T Data Center の NSX 分散ファイアウォールとは、「 ハイパーバイザー で 仮想マシン の vNIC 単位でインラインのステートフルファイアウォールが実行できる」NSX-T の基本機能です。通称、マイクロセグメンテーション(マイセグ)と呼ばれており、過去5年以上 NSX の鉄板活用例となっていました。今更ブログ?というイメージかもしれませんが、改めて基本から紹介したいと思います。

NSX 分散ファイアウォール 紹介シリーズとして全3つのパートに分けて、NSX 分散ファイアウォールをいろいろな側面からご紹介していきたいと思います。初回の今回は改めて基本からということで、以下の4点について解説していきます。

- 基本動作

- ゲートウェイ型ファイアウォール との違い

- 設定

- 活用術

この記事では、パート1ということで、最初の2点について触れたいと思います。

![]() 仮想マシンや仮想デスクトップを1つ1つ丁寧に保護する機能として、 分散ファイアウォールは これまで認知・活用され続けてきました。

仮想マシンや仮想デスクトップを1つ1つ丁寧に保護する機能として、 分散ファイアウォールは これまで認知・活用され続けてきました。

今や自動車が走る道路の脇にあるガードレールのように、毎日安全に車が走行できるために当たり前のように備え付けられ 利用る機能となりました。

ときに異常な操作による交通事故のように突然生じるセキュリティインシデントに対して、分散ファイアウォールがネットワークのセキュリティガードレールのように作用し シンプルな仕組みでありながら 事故の拡大/拡散 を未然に防いでくれたり、事故に発展しないような予防措置として有効ということで、社会インフラや公共、サービスプロバイダーなど様々な場面で利用いただくまでになりました。

ここからはマイセグのことを DFW (Distributed Firewall/分散ファイアウォール) と表現したいと思います。

NIST(米国標準技術研究所)でゼロトラストアーキテクチャー(ZTA)の定義が進んでおり、2020年8月に「NIST SP 800-207 Zero Trust Architecture (Final) 」が発行されました。こちらの第3章では、具体的な実装技術に言及して ゼロトラストアーキテクチャアプローチ を定義していて、論理コンポーネント(具体的な実装技術)として、3つの要素を提示しており、その2つ目に、マイクロセグメンテーションという言葉が使われるようになりました。「マイクロセグメンテーションによって、ワークロード(リソース)をセグメント化し、全てのワークロードに認証と認可により、ワークロードへの必要最小限のアクセス範囲を動的にできること」といったことが示されています。こうしたアーキテクチャーの定義を実現を目指しつつ、ゼロトラストを実現する仮想基盤を構築する上でも、分散ファイアウォールは有効な実現手段となります。NIST SP 800-207で定義された原則やマイクロセグメンテーションは、重要なトピックになりますので、分散ファイアウォールとの関係ついては、また他のブログで深く触れたいと思います。

VMwareのビルトインアプローチ

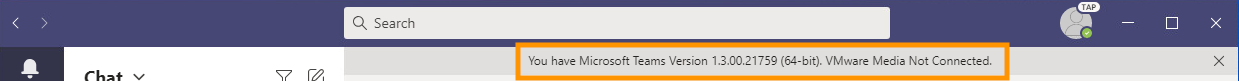

DFWのように VMware は ネットワークセキュリティ機能をあらかじめハイパーバイザーに組み込んで利用できるようにしています。VMwareでは、セキュリティ機能をあらかじめハイパーバイザーに組み込むアプローチを進めいて、ビルトインアプローチと呼んでいます。![]()

お家やマンションのセキュリティのように、あらかじめ組み込まれた状態でセキュリティ機能を動作させることで、シンプルでいて抜け漏れがないセキュリティ対策を行うことができるようになります。

最近では、ビルトインアプローチの新機能として NSX 分散IDS/IPS が追加されました。VMware Software-Defined Data Center(SDDC)にビルトインの形で IDS/IPS も扱えるようになってきました。NSX がこれまで提供してきた分散ファイアウォールや分散スイッチと同じように、ハイパーバイザーに組み込んだ分散アーキテクチャを採用しています。

マイセグ(DFW)の基本動作

DFW によるパケットのインスペクション処理は、ハイパーバイザー(VMware ESXi)の 分散仮想スイッチで動作しています。分散仮想スイッチが仮想マシンと接続する仮想ポートで、ステートフルファイアウォールとして動作し、仮想マシンの ゲストOS種別 に依存することなく、仮想マシンが持つ 仮想NIC (vNIC) 毎にDFW によるパケットの処理が行われます。![]()

ハイパーバイザー(VMware ESXi)とうまく連携することで、vCenter Server 全体で 全VM に対して1つ1つ抜け漏れなくフルカバレッジでステートフルファイアウォールを強制させることができるのがユニークな部分です。分散アーキテクチャならではの特徴なんです。

DFWのステートフルファイアウォール処理は、L4 と L7 の両方に対応しています。L4はIPアドレスとポート番号による制御で、L7は レイヤー7のプロトコルの動作をチェックして制御するよう動作します。L7 DFWの解説は他の記事で深堀してますので、こちらをご参考ください。

ルールの設定方法や運用のイメージは、この記事の後半で触れたいと思います。

ゲートウェイ型ファイアウォールとの違い

![]()

従来型として最も普及しているファイアウォールの実装方式は、ゲートウェイ型ファイアウォールになります。DFWとゲートウェイ型ファイアウォールとの違いは、どこにあるのでしょうか。ここで整理してみたいと思います。ゲートウェイ型ファイアウォールとの違いは、主に以下の4つあります。

- DFWはフルカバレッジでありシンプルな実装

- DFWの冗長化は不要

- DFWはスケールアウトで性能向上

- DFWでは許可ルールのログまでロギング

1点目

![]() 今ではデータセンター ネットワーク トラフィックの8−9割が、VM to VM や API to API といった East-West (E-W) の通信といわれています。こうしたシステム構成の中で、内部の繋がりに対する ネットワークセキュリティ対策として、構成情報や通信フローを見える化したり、実通信をブロックしていこうとしても、思った粒度で可視化やブロックができないと言った課題がよくあります。また、ゲートウェイ型ファイアウォールを使ってセキュリティカバー範囲を細くしていくと、運用がより複雑になってしまうような課題もあり、この2つの課題の板挟み状態に日々お悩みなのではと思います。このバランスのトレードオフを考慮しつつ 現状稼働中のアーキテクチャで運用しなければいけませんので、これ以上セキュリティカバー範囲を細かくできずに、セキュリティ対策として どうしても抜け漏れが生じてしまいます。

今ではデータセンター ネットワーク トラフィックの8−9割が、VM to VM や API to API といった East-West (E-W) の通信といわれています。こうしたシステム構成の中で、内部の繋がりに対する ネットワークセキュリティ対策として、構成情報や通信フローを見える化したり、実通信をブロックしていこうとしても、思った粒度で可視化やブロックができないと言った課題がよくあります。また、ゲートウェイ型ファイアウォールを使ってセキュリティカバー範囲を細くしていくと、運用がより複雑になってしまうような課題もあり、この2つの課題の板挟み状態に日々お悩みなのではと思います。このバランスのトレードオフを考慮しつつ 現状稼働中のアーキテクチャで運用しなければいけませんので、これ以上セキュリティカバー範囲を細かくできずに、セキュリティ対策として どうしても抜け漏れが生じてしまいます。

この8−9割のE-W通信の取り扱いが、非常に難しいのです。。

分散ファイアウォールがあると、どうでしょうか。まず、これまでの話を振り返ってみましょう。

分散ファイアウォールや分散IDS/IPS は、vNIC毎のインラインでのステートフルインスペクションを行うことができる分散アーキテクチャを採用しています。ということで、DFWでは、全VM に対して1つ1つ抜け漏れなくフルカバレッジでファイアウォール の制御ができ、なんとこの8−9割のE-W通信が取り扱えるようになるんです。

![]() vNICでインラインのステートフルインスペクションができるため、仮想マシンの vMotion や 仮想マシンがダウンし vSphere HAで他のホストで起動したとしても、常に仮想マシンに追従してステートフルインスペクション処理を継続させることも容易です。ネットワークの構成変更は必要ありませんし、全て自動で追従されるんです。

vNICでインラインのステートフルインスペクションができるため、仮想マシンの vMotion や 仮想マシンがダウンし vSphere HAで他のホストで起動したとしても、常に仮想マシンに追従してステートフルインスペクション処理を継続させることも容易です。ネットワークの構成変更は必要ありませんし、全て自動で追従されるんです。

このように、DFWのシンプルな実装をうまく使っていくことで、ステートフルインスペクションによるセキュリティ対策を容易に実施していくことができるわけですね!しかもこれまで苦手としていたE-W通信に対してフルカバレッジです!

2点目

![]()

ゲートウェイ型ファイアウォールなどでは、仮想マシンが vMotionする範囲全てのゲートウェイ型ファイアウォールに「設定を同じに揃えたり、常に同期」できるようにしなければなりません。

複数のサイトをまたいだマルチデータセンターデザインを採用するケースも増えてきましたが、設計時に「 仮想マシンは移動できてもネットワークはどこまで自動で追従させればよいか?」と言った話題は常に議題に上がり、その議論の先と言いますと..「ファイアウォール やロードバランサなどのに対して 設定を揃えたり同期の仕組みを模索し結局は自動化は困難で多くは力技(マニュアル作業で保管する運用)… 」となってしまうようです。

また、ゲートウェイ型ファイアウォールに障害が生じた場合、「その製品独自のHAやクラスターを使ってフェールオーバーしたり、復旧作業時の切り戻しといった専門家の作業」が必要な運用となったりします。構築時点で、このような複雑で高度な専門知識を持ってネットワーク設計を行っていくことが必要になります。

![]()

では、DFWの場合はどうでしょうか。

DFWや分散IDS/IPS のパケット インスペクション処理はハイパーバイザーにビルトインされてますし、DFWの処理は常に全てのハイパーバイザーに分散され、ハイパーバイザーに障害があれば、仮想マシンは他のハイパーバイザーで起動し直し DFWもそれに追従するだけとなります。すなわち、vSphere HAで他のホストで仮装マシンが新たに起動し追従してステートフルインスペクション処理を継続させることができます。

このように DFWに障害が生じた場合、DFWための独自のHAやクラスターの設計はいりませんし、復旧作業時の切り戻しといった作業も必要ありません。全て仮想マシンの動作に自動で追従してくれるシンプルな実装となるわけですね!

3点目

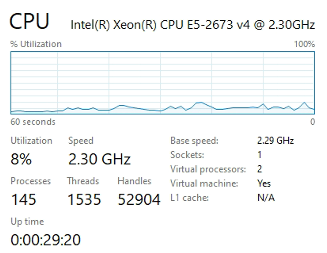

![]() ゲートウェイ型ファイアウォールの処理性能が逼迫してきて性能向上したい場合、どういった対処があるでしょうか。物理CPUやメモリの追加であったり、スーパーバイザーモジュールを上位モデルに交換するなどのスケールアップ型のアプローチや、製品独自のクラスター技術を考慮してスケールアウトさせるアプローチの2つの対処が考えられるかなと思います。

ゲートウェイ型ファイアウォールの処理性能が逼迫してきて性能向上したい場合、どういった対処があるでしょうか。物理CPUやメモリの追加であったり、スーパーバイザーモジュールを上位モデルに交換するなどのスケールアップ型のアプローチや、製品独自のクラスター技術を考慮してスケールアウトさせるアプローチの2つの対処が考えられるかなと思います。

いずれもスケール向上にはダウンタイムが必要だったり、クラスターといった高い専門知識を持って日々運用していかなければで、処理性能も数倍程度しか向上できないものが一般的だったりしますよね。

![]() DFWの場合はどうでしょうか。

DFWの場合はどうでしょうか。

DFW処理の実態は、ハイパーバイザーでした。なので、DFWの処理性能をアップしたい場合は x86サーバを足してスケールアウトさせるだけになるんですよね。vCenterでの仮想化基盤の処理性能をアップするときに、ESXiホストを追加する作業と同じイメージになります。

DFWを使うにあたって数台のホストからスモールスタートできるわけですし、最大1,024ホストまでNSXで集中管理でき、スケールアウトによって 数百倍までDFWの処理性能を上げていくこともできてしまいます。

クラスターなどDFW専用の冗長化を考慮したり、あらかじめ設計する必要もありません。運用中の作業も全て ハイパーバイザー運用者の運用作業の中に組み込まれていますし、自動化されていますので特別な作業もありません。

DFWの処理性能をアップしたい場合、簡単にスケールアップができてしまいますね!

しかも、ファイアウォール の性能をあげる作業なのに vSphere担当者の作業でだけですんでしまうなんて、ほんと便利ですよね。

4点目

DFWの場合はハイパーバイザーとうまく連携することで、vCenter Server 全体で 全VM に対してフルカバレッジでステートフルファイアウォールを強制させることが得意で、ネットワークセキュリティカバー範![]() 囲を限りなく細かく、そして E-W通信であっても抜け漏れないくファイアウォールでアクセス制御を簡単に施すことができます。また、ロギングの方式はSysylog と Netflow v10/IPFIX に対応していて、ゲートウェイ型ファイアウォールが苦手な処理とされる許可ルールのログまでもロギングできてしまいます。

囲を限りなく細かく、そして E-W通信であっても抜け漏れないくファイアウォールでアクセス制御を簡単に施すことができます。また、ロギングの方式はSysylog と Netflow v10/IPFIX に対応していて、ゲートウェイ型ファイアウォールが苦手な処理とされる許可ルールのログまでもロギングできてしまいます。

全VMの通信に対して、フルカバレッジで 通信ログをとることができるため、それぞれの通信がどのファイアウォール のルールにヒットしていたかもログの中で確認できるようになります。

![]() これらのファイアウォールログを元に通信記録をチェックできるようになりますと、「いつもと違った通信」に気がつけたり、「大量のドロップログのような異常」を検知できたり、「ファイアウォール のルールが想定の通信だけを許可しているか?」と言った監査にも活用できたりと、非常に有益な情報源になるんです。

これらのファイアウォールログを元に通信記録をチェックできるようになりますと、「いつもと違った通信」に気がつけたり、「大量のドロップログのような異常」を検知できたり、「ファイアウォール のルールが想定の通信だけを許可しているか?」と言った監査にも活用できたりと、非常に有益な情報源になるんです。

ここでワンポイント、ルールの後半に any any permit に似たワイルドカードで許可するルール を利用してしまっている際は、そのルールIDで許可された通信ログを監査対象にすると良いかと思います。監査後、必要に応じて許可ルールを書き足したり、許可するIPアドレスをより絞って他は拒否するなど、日々の運用の中で強靭化を進めることもできてしまいます。そうした下地としての仕組みとして、ファイアウォール のログは非常に有益な情報となりなります。

こうした 許可/拒否を含めた通信ログをベースラインにして、より頑丈なマイクロセグメンテーションを作っていくことができますね。

まとめ

さて、今回は NSX 分散ファイアウォール 紹介シリーズの初回ということで基本的な部分をご紹介させていただきました。NSX 分散ファイアウォール は、VM単位に シンプルなステートフルファイアウォール を提供しますが、ハイパーバイザー で 動作してくれるため、vCenter 基盤全体に対して 全VM 網羅的に 一括して 制御することが得意です。

こちらの記事をご覧になる以前から、データセンター ネットワーク トラフィックでのVM to VM や API to API といった E-W通信に対するネットワークセキュリティの強靭化についてお悩みをお持ちだった方もいらっしゃったのではないでしょうか。

DFWはゲートウェイ型ファイアウォールと同等のステートフルインスペクションやロギングと言ったセキュリティ対策を提供しつつ、分散アーキテクチャによりフルカバレッジでありながらインラインで処理され冗長化の自動化されたシンプルな実装なところが特徴です。

ゼロトラストを実現する仮想基盤を構築する上でも、こうしたロギングまで含めたネットワークセキュリティの健康診断が簡単に実施できて、作業負荷としてもきちんと運用できる範囲内であることが望まれます。NSX 分散ファイアウォール 使うことで、vCenter 基盤全体に対して 全VM 網羅的でより頑丈なマイクロセグメンテーションを作っていくことができますね。

是非 NSX 分散ファイアウォール を活用してみてください。

次回はパート2ということで、NSX 分散ファイアウォールの設定方法や活用術を紹介したいと思います。

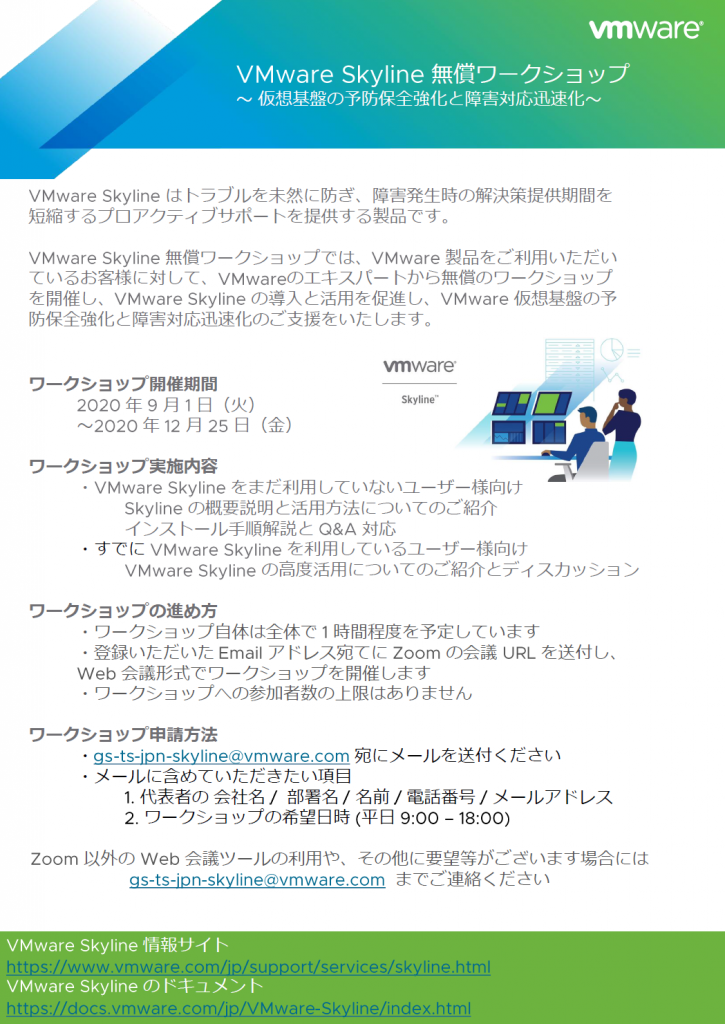

〜お知らせ〜

※NSX-T Data Center、および VMware SD-WAN by VeloCloud について入門編から中級編まで各種セミナーも定期開催しております。

より詳細についてご興味を持っていただけたお客さまはこちらも併せてご参加をご検討ください。

各種オンラインセミナーの開催日時はこちらから https://vmware-juku.jp/seminar/

- VMware が提唱する Cloud をつなげるための新時代のネットワークについて概要説明を聞いたみたい!という方はこちら

→ はじめてのネットワーク仮想化セミナー 〜Virtual Cloud Network とは〜 【オンライン開催】 - NSX-T Datacenterに関するより詳細な解説と動態デモ、デザイン、運用イメージについて説明を聞いたみたい!という方はこちら

→ ネットワーク仮想化セミナー 〜NSX データセンター編〜 【オンライン開催】 - VMware SD-WANに関するより詳細な解説と動態デモ、デザイン、運用イメージについて説明を聞いたみたい!という方はこちら

→ ネットワーク仮想化セミナー 〜VMware SD-WAN 編〜【オンライン開催】 - VMware でネットワークからエンドポイントまで包括的にセキュリティ対策を実現するには?そんな説明を聞いたみたい!という方はこちら

→ 新時代におけるゼロトラストセキュリティ【オンライン開催】

※VMwareでは、各種製品をクラウド上でご評価いただくHands-on Labs(HOL) という仕組みを無償でご提供しています。

今回ご紹介した各種ソリューションへの最初の一歩の入り口としてぜひご活用ください。

おすすめのHOLメニューはこちらから ( http://labs.hol.vmware.com/HOL/catalogs/catalog/1212 )

The post NSX-T Data Center NSX 分散ファイアウォールとは – パート1 appeared first on VMware Japan Blog.

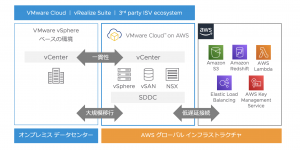

図1 VMware SD-WAN で構成する IaaS 環境までを含めた企業 WAN 構成

図1 VMware SD-WAN で構成する IaaS 環境までを含めた企業 WAN 構成 図2 VMware SD-WAN による IaaS 接続構成のオプション

図2 VMware SD-WAN による IaaS 接続構成のオプション 図3 VMware SD-WAN エッジの提供形態オプション

図3 VMware SD-WAN エッジの提供形態オプション (Slide Share からダウンロード頂けます)

(Slide Share からダウンロード頂けます) (Slide Shareからダウンロード頂けます)

(Slide Shareからダウンロード頂けます)

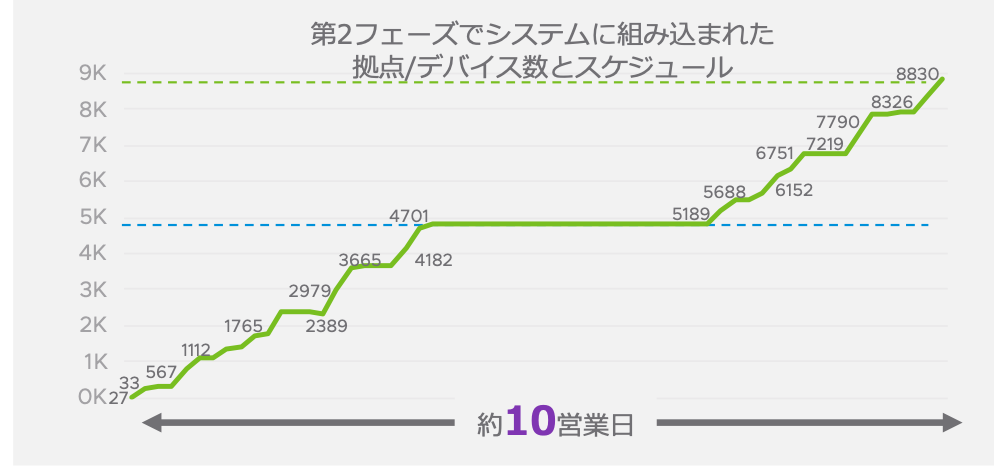

昨年実施した

昨年実施した