Virtual Cloud Network Day Live 2020 開催成功を終えての振り返り、

及びそこから見えてきた新たなネットワークのトレンドについて

VMware が New Normal 時代における新たなスタイルでイベントを実施

![]()

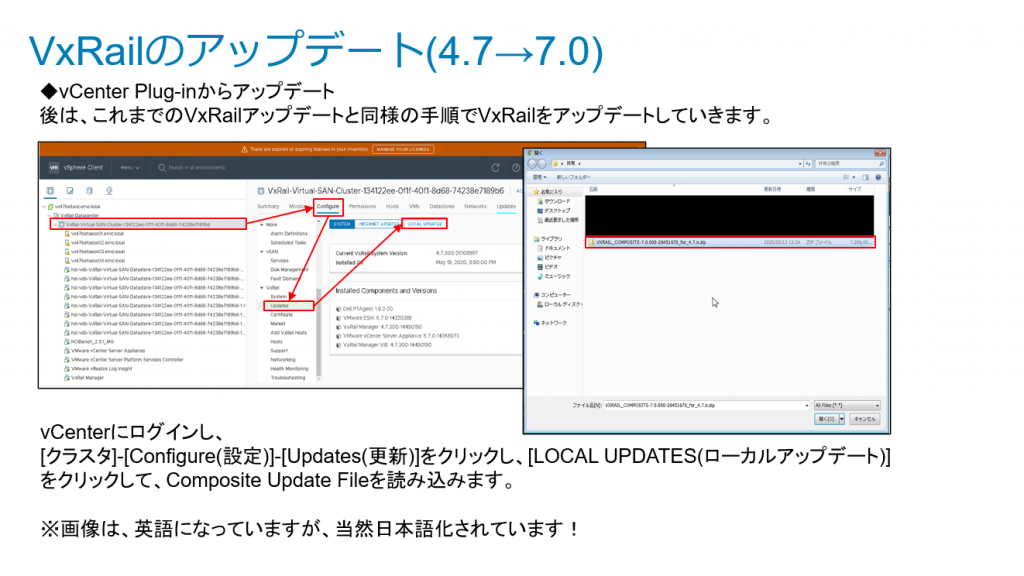

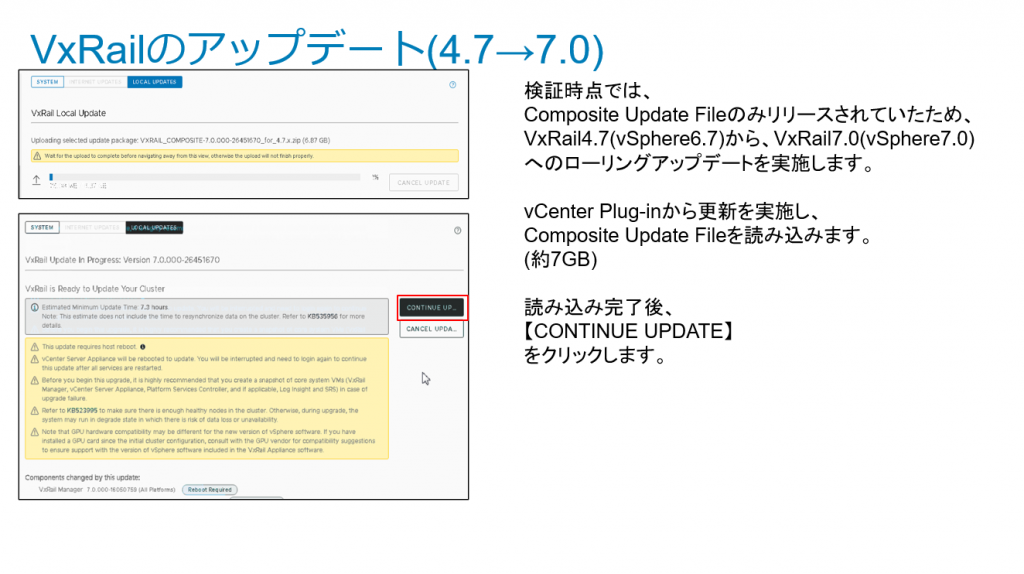

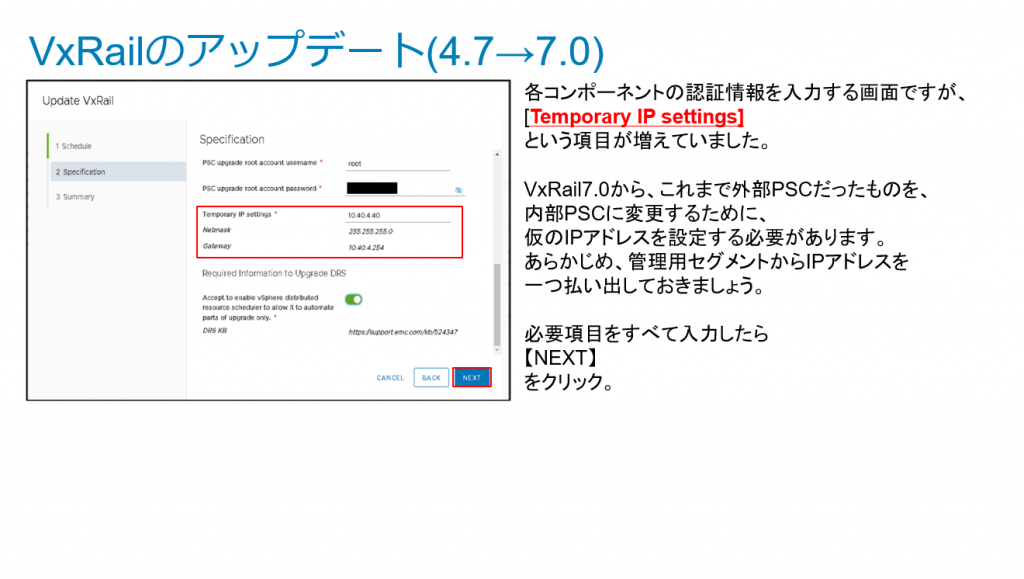

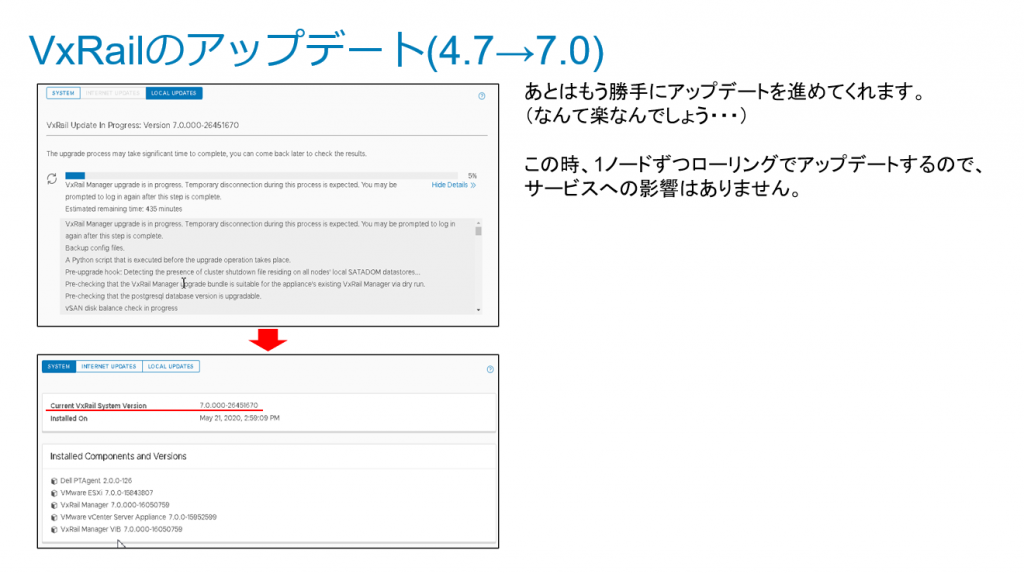

クラウド時代のネットワークをハードウェアではなくソフトウェアにより再定義しようとしているVMware が5月29日に新たなクラウド時代のネットワークに特化したイベントを行いました。その名も“Virtual Cloud Network Day Live 2020”。本来、東名阪と九州の会場にてライブ開催を行うプランではありましたが、時節柄 Zoom を利用したオンラインでの開催となり、運営側も様々なトライ・アンド・エラーを経ながらの準備だったため一部不手際もありご迷惑をおかけしましたが、お陰様で1,000名を超える多数のお客様にご来場(?)いただき大盛況のうちにイベントを終了させていただくことができました。ご視聴頂いた皆さま、ありがとうございました。

本イベントでは Zoom 開催ならではの醍醐味として、2つの新しい試みを試させていただきました。ひとつはセッション中にスピーカーからの1方向なご紹介だけではなく、視聴者さまが気になった点をチャット越しにライブで QA 受付させていただくというもの、もう一つはスピーカーがセッション中に簡単なアンケートを実施して皆さまのコンディションを教えていただくこと、という試みです。当初、どのくらいの QA が来るものだろうか?と運営側一同不安を持ってみていたのですが、結果として多数のご質問(総ご質問数108!)をいただき、回答準備でスタンバイしていた SE陣は大わらわ、またアンケートにも多くの視聴者から回答いただけ興味深いフィードバックとなりましたので、せっかくなのでここにそのサマリと、昨今のネットワーク事情についての考察をここでご紹介できればと思います。

![]()

セッション#1:Virtual Cloud Network 2020 のビジョンアップデートと NSX-T Data Center 3.0 のご紹介

セッション#2:VMware NSX Intelligence と分散IDS による新たなセキュリティのアプローチ

セッション#3:VMware NSX Advanced Load Balancer とは!?

セッション#4:Microsoft のクラウドソリューションを最適化する VMware SD-WAN by VeloCloudの最新動向

セッション#5:オンプレだけじゃない、クラウドもSD-WAN も可視化

総括:

セッション#1:Virtual Cloud Network 2020 のビジョンアップデートとNSX-T Data Center 3.0のご紹介

VMware が2018年にクラウド時代のネットワークをソフトウェアで再定義することの決意表明を“Virtual Cloud Network” というスローガンと共に表明して以降、約2年が経過しましたが、その後の開発、及びビジネス的なアップデートをさせていただくとともに最新のNSX-T Data Center 3.0 のサマリをご紹介させていただきました。

資料リンク:Virtual Cloud Networks のビジョンアップデートとNSX-T Data Center 3.0 のご紹介

![]()

お陰様でVirtual Cloud Network のコンセプトは多くのお客様に賛同いただき、ソフトウェアで構成するクラウド時代の新しいネットワークというコンセプトもだいぶ市民権を得られるようになってきました。引き続き様々な新製品開発、およびソリューション統合を予定しているので今後ともその発展を楽しみに待っていただきつつ、最新の NSX–T 3.0 で追加になった多種多様な新機能のごく一部のみをご紹介、といったお伝えしたい内容の多さに反比例した限られた時間でしたが、開発のスピード感やマルチクラウドネットワーキングに向けた方向性と勢いは感じ取っていただけたのではないかと思います。

NSX-T 3.0では Day 2 Operation に対する自動化機能の拡張の一環として、Ansible におけるPolicy Module の追加拡張が行われたため、このセッションではこちらに関してのご紹介とともに以下のアンケートを実施しました。

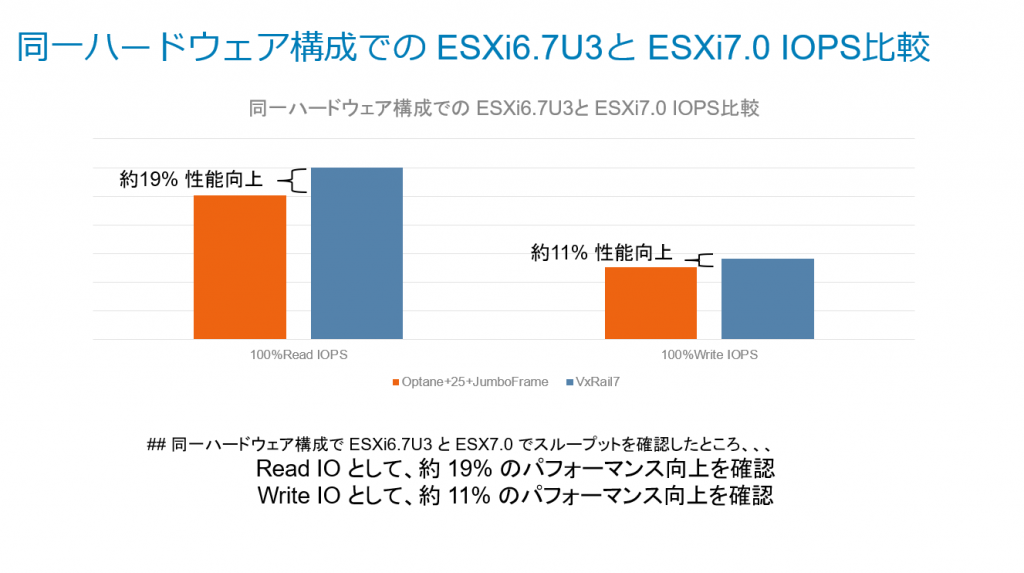

Q.1:これからのネットワーク、主にどんなインターフェイスで管理運用を行っていきたいですか?

Q.2:上記設問で API による自動化運用に興味があるとお答えの方に質問です。自動化ツールで主に興味があるのは以下のうちどれになりますか?

(回答総数:376)

そのアンケート結果がこちらです。

![]()

![]()

“今後の”ネットワーク運用において、これまでどおりの CLI をベースとしたネットワーク運用をメインの運用手法として考えておられる方の比率が思った以上に低いことが印象的でした。その反面、自動化運用への興味の高さが伺い知れます。 自動化ツールについては予想通り、国内においてはAnsible が人気のようです。

ダウンロード資料の最後に、付録として Ansible、Terraform から NSX-T の Policy Module を利用する際の最初の一歩について How To 解説を付録として入れておきましたので、自動化ツールを使って NSX-T をコントロールすることにご興味のある方がいらっしゃればそちらも参照いただければと思います。

また、NSX-T 3.0 より Official にFree Trialの評価版イメージの提供も開始しましたので、ネットワークの仮想化について実機評価されたい方は、ぜひお気軽にお試しください。

https://www.vmware.com/try-vmware.html

セッション#2:VMware NSX Intelligence と分散 IDS による新たなセキュリティのアプローチ

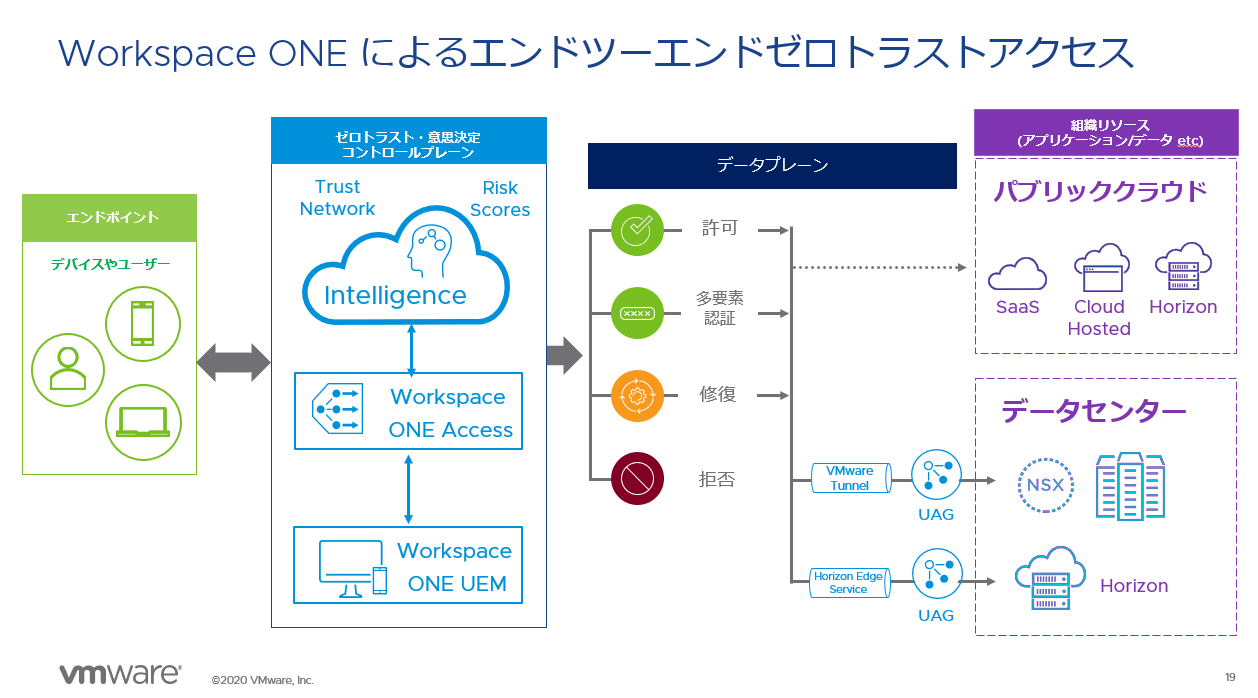

続いてのセッションは、「NSX-T 3.0 の数多ある機能拡張のうち一番世に伝えたい革新はなにか?!」と我々社員一同自問自答した結果、やはり「セキュリティ機能のさらなる革新であろう!」との結論に至り、特にその部分にフォーカスした NSX-T 3.0 における新機能群についてご紹介をさせていただきました。

資料リンク:VMware NSX Intelligence と分散IDS による新たなセキュリティのアプローチ

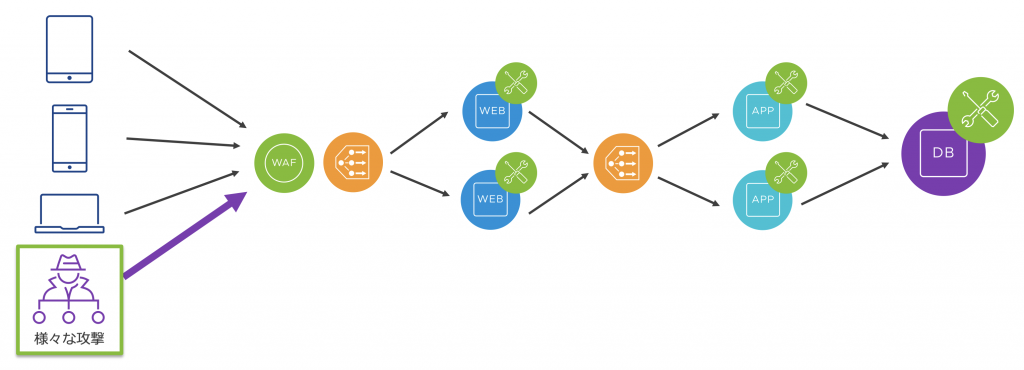

![]()

特にこれまでアプライアンスでのみ提供されてきた IDS/IPS と言った高度なセキュリティ機能をNSX の分散サービスとして提供することができる、分散 IDS/IPS(IPS は次 Version で機能追加予定)という斬新なアーキテクチャについては相当なインパクトを持って(狙い通り!)受け取っていただけたようで、ここの部分について多数のライブ QA を頂きました。

頂いたご質問の中でもっとも多かったのは、「IDS/IPS のシグネチャは、VMware が管理運営するのか?」というセキュリティの精度に関するごもっともな質問でした。QA でも返答させていただきましたが、回答としては「分散 IDS/IPS で利用できるシグネチャは複数の外部フィードを VMware が管理してハイパーバイザーに分散配備している」といった形となります。つまり今日現在は VMware 自社製に加え 外部のプロのセキュリティ屋さんからシグネチャを受け取ってそれをハイパーバイザーに分散配備する、という形でセキュリティの精度を担保しています。この“複数の外部フィード”を取り込むことができるプラットフォームアーキテクチャ、というのが一番のカッコいいポイントでして、今後さらに複数のフィードを追加していくことで、多様化する脅威に包括的に対応できるようセキュリティ精度のさらなる向上を目指すことができる分散アーキテクチャプラットフォーム、というのが NSX-T の技術的な特異点となります。

(最近 VMware はこのアプローチを Intrinsic Security と表現しています。 Intrinsic Security についてはそのうちまた別途詳しくご紹介します。)

このセッションでは、皆さまのセキュリティに対する取り組みに関わるコンデションについて、以下の設問をさせていただきました。

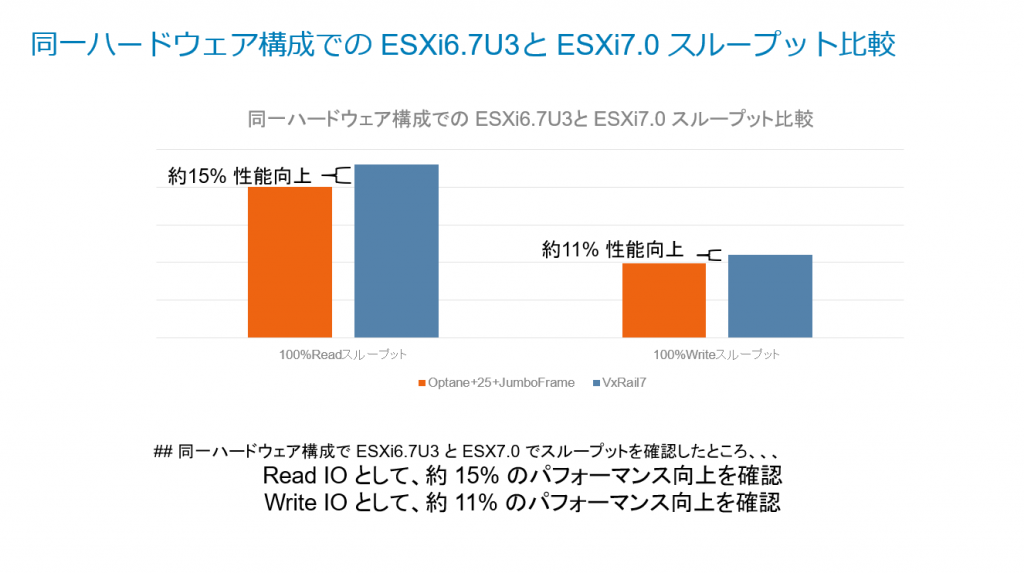

Q. ファイアウォールや IPS/IDS、どこに課題を感じますか?(複数回答可能)

(回答総数:391)

そのアンケート結果がこちらです。

![]()

性能不足やトポロジーの複雑さ、冗長管理、といった導入コスト部分の課題のあるものの、それ以上にルール更新、ログ管理、運用に対する教育、などの運用コストに対する課題の比重の高さが伺えます。性能不足や冗長・トポロジー管理の煩雑さ、といった導入コストに対する問題点は NSX-T が提供する分散 Firewall・分散 IDS/IPS といったアーキテクチャ的な要素により大部分解決することができますが、仮想セキュリティならではの効率的な運用方法についても今後ご紹介できればと思います。

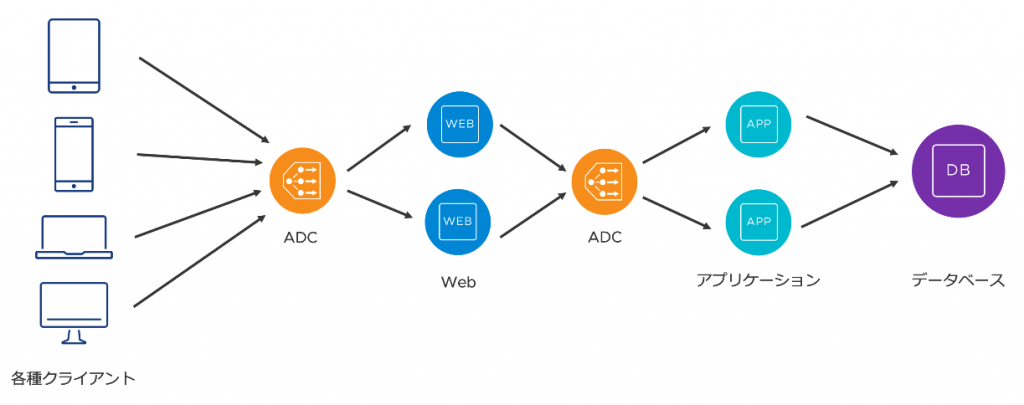

セッション#3:VMware NSX Advanced Load Balancer とは!?

3つ目のセッションは、一昨年買収を発表させていただき昨年10月より国内でも販売が開始された旧 Avi Networks 改め、”NSX Advanced Load Balancer”(以下 NSX ALB )についてのご紹介でした。NSX ALB は、我々 VMware のダイレクトタッチとしては最近ご提案させていただくことが非常に多くなってきているイチオシ製品、なのですが今回のセミナーのような形で広く多くの方にご紹介する、という意味では初お披露目の場となりました。

資料リンク:VMware NSX Advanced Load Balancer とは!?

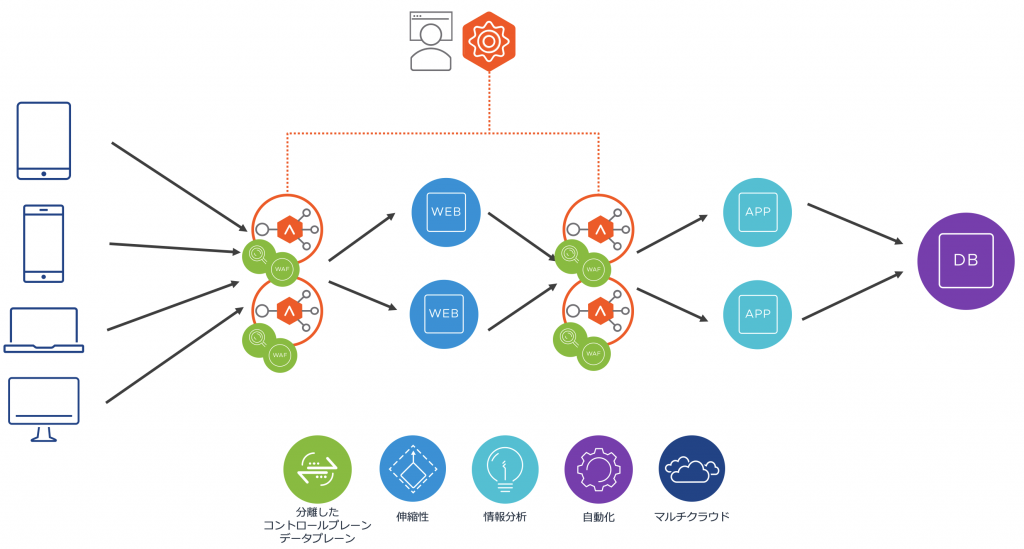

![]()

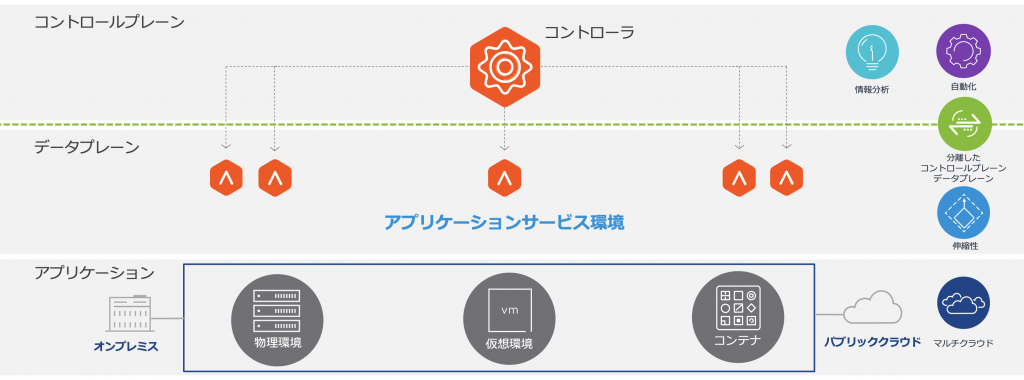

これまでハードウェア、もしくは仮想アプライアンスの形で提供されてきたロードバランサーというコンポーネントを、コントロールプレーンとデータプレーンを分離するという、所謂 SDN 的なアプローチにより再構築することによって分散型のデータプレーン配備と中央集中コントロール、及びそれによる自動化といった利点を提供することができる、マルチクラウド時代のアプリケーションデリバリー管理を行うために生まれてきた新世代のソフトウェア型ロードバランサーとなります。

NSX ALB は、旧来型ロードバランサーアプライアンスが Active/Standby という非常にリソース的な無駄を内包する HA アーキテクチャだったところと比べ、N+M の Active/Active 構成でデータプレーンを構成できる Elastic な HA 構成を提供できるのも大きな特徴です。これにより必要に応じたScale Out による拡張、及び Scale In による縮退を気軽に実行していただくことが可能になります。セッションではそのあたりの動作概要についてビデオでご紹介したところ、ライブ QA にて「あのデモ動画を共有いただくことはできないでしょうか?」というありがたいお言葉も多数いただきましたが、本製品のご紹介を記事化したリンクが以下に有り、この中にすでに動画デモもUpしておりますのでぜひご参照ください。

https://vmware-juku.jp/solutions/nsx-advanced-load-balancer/

また、いただいたライブ QA では「NSX-T Data Center が提供する LB 機能との差別化」についてのご質問も多数いただきました。NSX ALB は、“Advanced” Load Balancer の名の通り、NSX-T Data Center が提供する LB 機能の上位版の位置づけな別製品となります。ただし今後、一部基本機能部分やUIの統合などの予定は NSX-T のロードマップにございますのでこちらも引き続き楽しみにしていていただければと思います。

このセッションでは、皆さまのクラウド活用に対する状況について、以下の設問をさせていただきました。

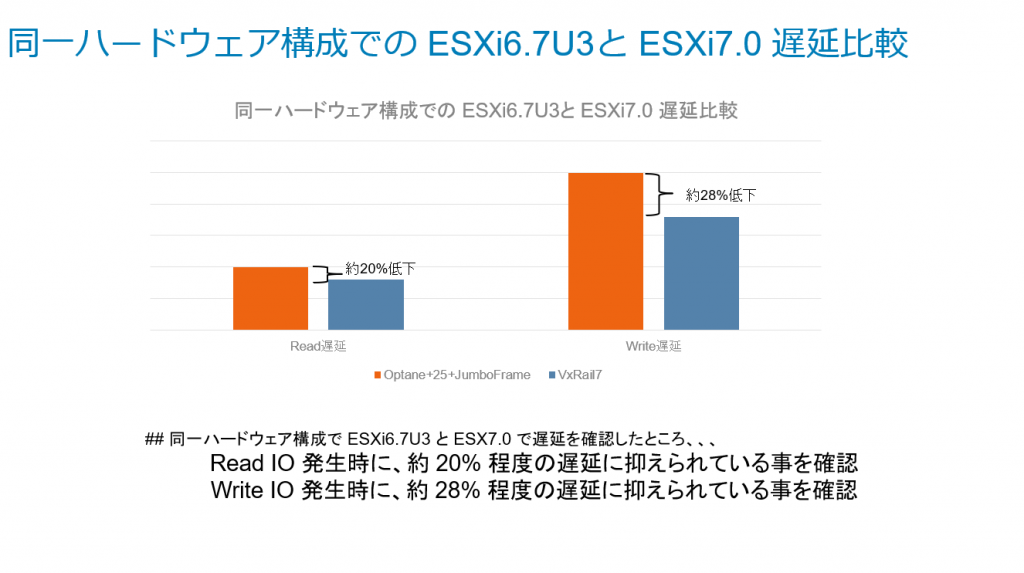

Q. クラウド環境の本番利用の予定はどの程度すすんでいますか?

(回答総数:293)

そのアンケート結果がこちらです。

![]()

約半数の方がすでに本番システムとしてクラウドの利用を開始済みなことが見て取れます。このうち、オンプレミスのシステムが完全に無いお客様の比率がどのくらいかはわかりませんが、おそらく多くのお客様がオンプレミスとクラウドのハイブリッド運用に着手し始めているということが想定されます。オンプレミスとクラウドで別仕様のロードバランサーを管理運用するか?もしくはオンプレミスのハードウェアロードバランサーの仮想アプライアンス版をクラウド上で動作させてさらなる管理ポイントの増加を否応なしに受け入れるか?でお悩みの皆さま、これを機にマルチクラウド管理を前提とした新しいソフトウェア型ロードバランサーをご検討頂いてはいかがでしょうか?!

セッション#4:Microsoft のクラウドソリューションを最適化する VMware SD-WAN by VeloCloud の最新動向

4つ目のセッションは、少し毛色を変えて SD-WAN についてをご紹介するセッションを行いました。エンタープライズネットワークにおいてはおそらく今最も注目されている技術要素で、かつこの分野でマーケットリーダーとして認知されている SD-WAN by VeloCloud ですが、その差別化要素の最大のポイントはいかにクラウドと SaaS を有効活用するか、という点にフォーカスして練り上げられた製品特性が挙げれらます。今回のセッションでは特に Microsoft さまのサービスとの連携、親和性の高さにおける最新動向について様々なご紹介をさせていただきました。

資料リンク:Microsoft のクラウドソリューションを最適化する VMware SD-WAN by VeloCloud の最新動向

![]()

セッション内でも紹介していますが、Microsoft さまとの連携という観点では、

・Microsoft365(Office365) ネットワークパートナー

・Azure Virtual WAN (vWAN) 連携パートナー

・Azure VMware Solution (AVS)

・Azure Edge Zone 連携パートナー

と様々な Microsoft さま発のクラウドサービスを最適に使っていただけるネットワークサービスをVMware SD-WAN by VelocCoud としてご提供しています。このあたりの連携を柔軟にいち早くご提供できるのも VMware の SD-WAN がハードウェア特化型ではなく、完全ソフトウェア型の SD-WAN であることが大きなメリットとして寄与しています。

また、ダウンロード資料には最後に、Azure 上のマーケットプレイスから仮想Edgeを構築して SD-WAN のスキームに組み込むためのにステップについての解説資料を付録として追加させていただいております。こちらをご覧になっていただければ如何に簡単に Cloud の世界を SD-WAN化 して接続させ、管理運用できるようになるか、をご理解いただけると思いますのでぜひご参照ください。

このセッションでは、ご紹介した VMware SD-WAN by VeloCloud と Microsoft さまのクラウドサービスの連携について質問させていただきました。

Q. 本日ご紹介のソリューションで一番関心が高かったものはどちらでしょうか?

(回答総数:302)

そのアンケート結果がこちらです。

![]()

事前の社内予想としては、現時点で実案件にてご要望されることが最も多い Microsoft365(Office365)の最適化が圧倒的な比率を占めるのでは?と想定していたのですが、結果を見てみると「上記全て」という回答が同率一位の比率を締めていることや、「Virtual WAN との連携」に関するご興味も相当な比率を締めていることがわかり、改めて Microsoft さまによるクラウドサービスのパワーと注目度を認識する結果となりました。

Microsoft365(Office365)の最適化を行う SD-WAN という観点については、以前日本マイクロソフトさまと共同検証させていただいた際のホワイトペーパーをこちらからダウンロードいただくことも可能になっていますので、よろしければご参考にしていただければと思います。

https://vmware-juku.jp/resource/form_201/

また、現在 Virtual WAN についても日本マイクロソフトさまのご協力のもと共同検証を行っていますので、こちらについてもまた別の機会でご紹介できればと思っております。

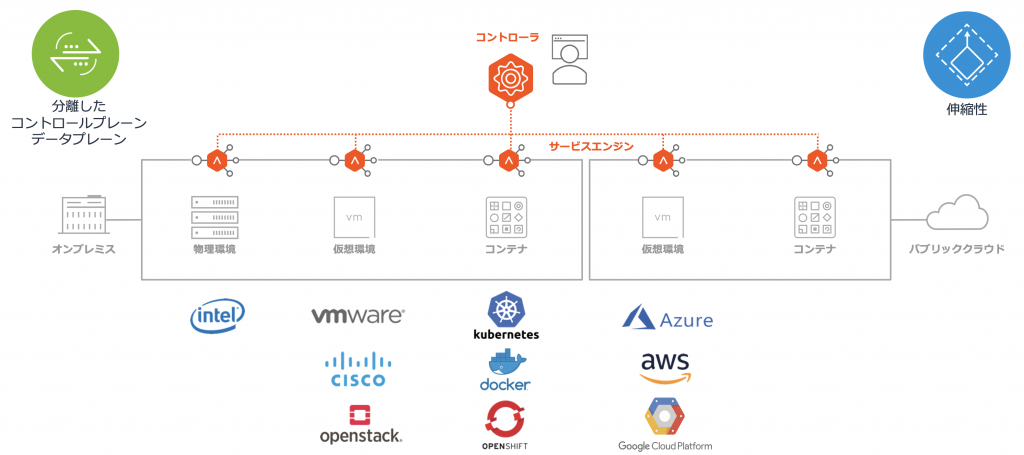

セッション#5:オンプレだけじゃない、クラウドもSD-WANも可視化

最後のセッションは、Virtual Cloud Network の名のもとにオンプレだけではなく、クラウド、およびSD-WANによるブランチサイトまでを含めた可視化とコントロールを担う、vRealize Network Insight(ちなみに、社内的には vRNI という略称から“バーニー”という愛称で呼ばれています)についてのご紹介でした。これまでは主に NSX for vSphere、もしくは NSX-T 環境に於ける仮想ネットワークと仮想セキュリティの可視化が vRNI の主な Value でしたが、近年ではこれがマルチクラウド、および SD-WAN の可視化と運用まで仕事領域を広げてきており、主にその部分についてのアップデートをさせていただきました。

資料リンク:オンプレだけじゃない、クラウドも SD-WAN も可視化

![]()

アップデートの中にはフローをベースにアプリケーションを検出して可視化する機能についての紹介もあったため、ライブ QA では、セッション#2でも紹介があった、「NSX-T が提供するNSX Intelligence との棲み分けについて」のご質問もいくつかいただきました。確かに一部コンセプトが重複する点もありますが、NSX Intelligence は NSX-T Data Center が提供する DC 内の仮想ネットワークについての機械学習と分析、可視化に Deep にフォーカスするのに対して、vRNI は物理ネットワークやクラウドなど、必ずしも NSX-T Data Center を伴わない環境においても物理ネットワークと仮想ネットワークを一括で可視化、管理することを可能とするという形で進化をしていきます。

今年後半の Version Up では、昨年買収した Veriflow、Nyansa といった機械学習エンジンも今後vRNI のフレームワークに取り込んでいってさらに便利な仮想ネットワークの可視化運用ツールとして進化する予定ですのでこちらも引き続きご注目ください。

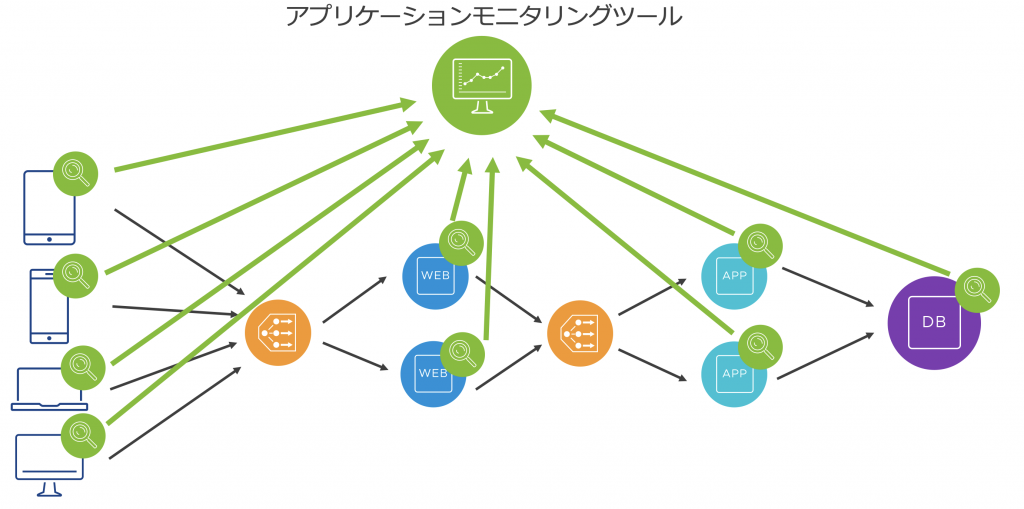

このセッションでは、ご紹介した vRNI を使ってどのようなネットワークを可視化、運用したいか、について質問させていただきました。

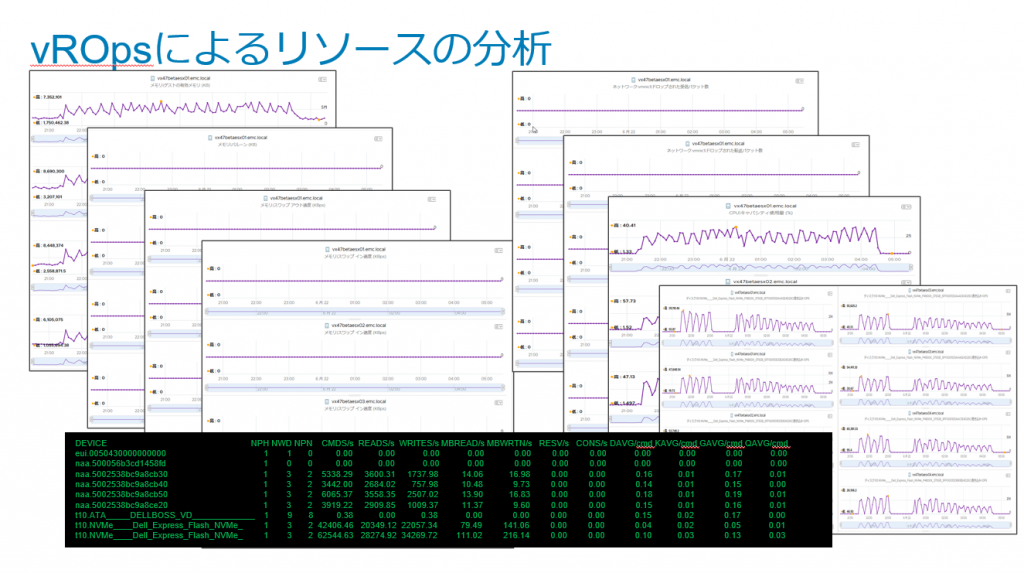

Q. 可視化での運用をしたい・する予定のエリアはどれですか?(複数回答可能)

(回答総数:239)

そのアンケート結果がこちらです。

![]()

結果としては以前までのリリースにおけるアピール通り、NSX Data Center の可視化で利用したいという比率が最も多い結果となりました。これまで Cloud の可視化や SD-WAN の可視化についてのご紹介をあまり外部向けに行っていなかった関係もあっての比率だと思っておりますが、今回を機に NSX Data Center 部分以外に対してもご利用を検討いただければと思います。(セミナー後、SD-WAN の可視化ツールとしてのお問い合わせが急増しております!)

また、セッション内でもご紹介しましたがこれまでオンプレミスにアプライアンスを建てて使っていただくことがメインの vRNI でしたが、vRNI Cloud というクラウドサービスも開始されており(しかもすでに日本 Region の Cloud も開始済)、Free Evaluation も提供可能ですのでご興味持っていただけた方はぜひご検討ください!

https://cloud.vmware.com/network-insight-cloud

総括:

![]()

今回のイベントは、緊急事態宣言が解除された直後のオンラインイベントとなりましたが、アンケート回答者のおよそ8割はご自宅からのご視聴でした。クラウドの本格化時代に向けた新しいネットワークのカタチを追い求めている昨今の VMware ですが、イベント開催後のアンケートからは参加者の皆さまも同様の課題とチャレンジに直面しているというフィードバックが多いように感じられました。

一方で、本イベントへの高いご評価とともにまだまだ 我々 VMware からの情報発信が足りないというお声も多数頂いており、New Normal の時代においてどのようなイベント、情報発信が最適かは我々としても模索が続いている中ですが、VMware ネットワーク&セキュリティチーム一同、今後もより積極的な情報発信を心がけていき、“マルチクラウド時代における新しいネットワークのモデル”をお客さま、パートナーさまと一緒に日本市場にデリバリーしていければと考えておりますので、引き続きご愛顧のほどよろしくお願い申し上げます。

〜お知らせ〜

※NSX-T Data Center、および VMware SD-WAN by VeloCloud について入門編から中級編まで各種セミナーも定期開催しております。

より詳細についてご興味を持っていただけたお客さまはこちらも併せてご参加をご検討ください。

各種オンラインセミナーの開催日時はこちらから https://vmware-juku.jp/seminar/

- VMware が提唱する Cloud をつなげるための新時代のネットワークについて概要説明を聞いたみたい!という方はこちら

→ はじめてのネットワーク仮想化セミナー 〜Virtual Cloud Network とは〜 【オンライン開催】 - NSX-T Datacenterに関するより詳細な解説と動態デモ、デザイン、運用イメージについて説明を聞いたみたい!という方はこちら

→ ネットワーク仮想化セミナー 〜NSX データセンター編〜 【オンライン開催】 - VMware SD-WANに関するより詳細な解説と動態デモ、デザイン、運用イメージについて説明を聞いたみたい!という方はこちら

→ ネットワーク仮想化セミナー 〜VMware SD-WAN 編〜【オンライン開催】

※VMwareでは、各種製品をクラウド上でご評価いただくHands-on Labs(HOL) という仕組みを無償でご提供しています。

今回ご紹介した各種ソリューションへの最初の一歩の入り口としてぜひご活用ください。

おすすめのHOLメニューはこちらから ( http://labs.hol.vmware.com/HOL/catalogs/catalog/1212 )

- HOL-2026-01-NET – VMware NSX-T: Getting Started

- HOL-2026-91-NET – VMware NSX-T Distributed Firewalling Lightning Lab

- HOL-2037-01-NET – VMware NSX Advanced Load Balancer (Avi Networks) – Getting Started

- HOL-2040-91-NET – Getting Started with VeloCloud Lightning lab

- HOL-2002-02-CMP – Network Insight and vRealize Network Insight – Getting Started

The post 祝満員御礼:Virtual Cloud Network Day Live2020から見えてきた新たなネットワークのトレンド appeared first on VMware Japan Blog.

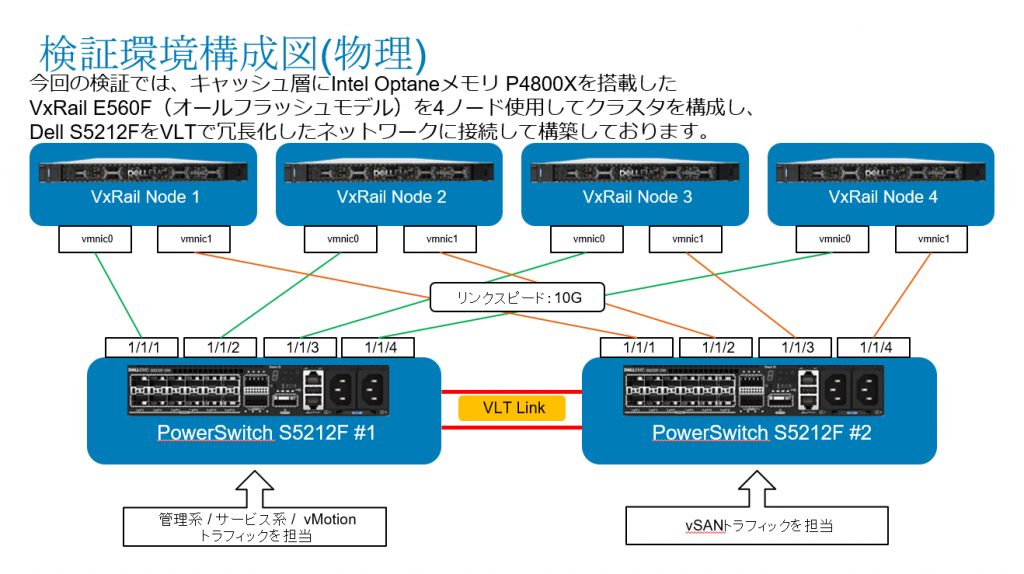

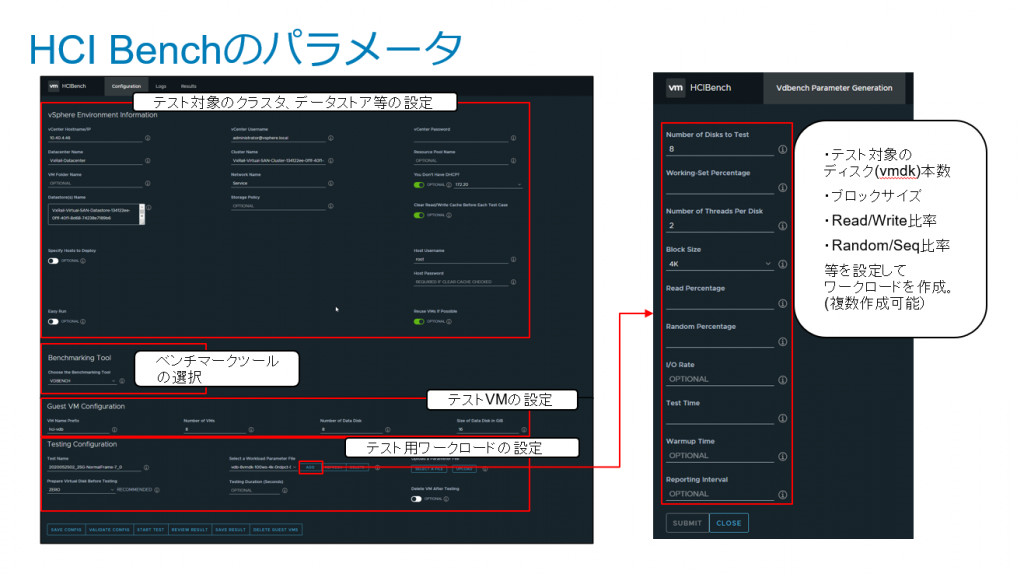

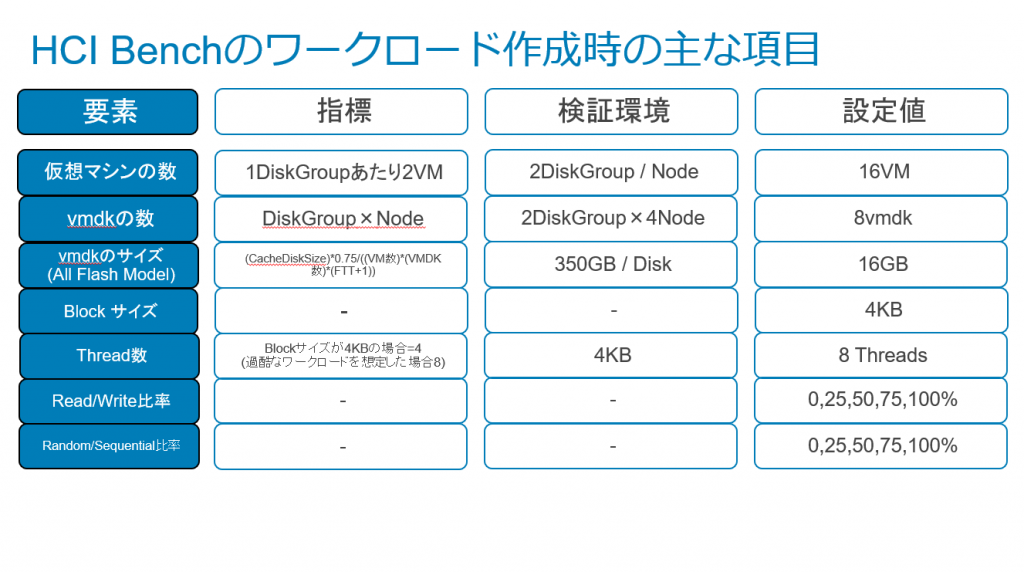

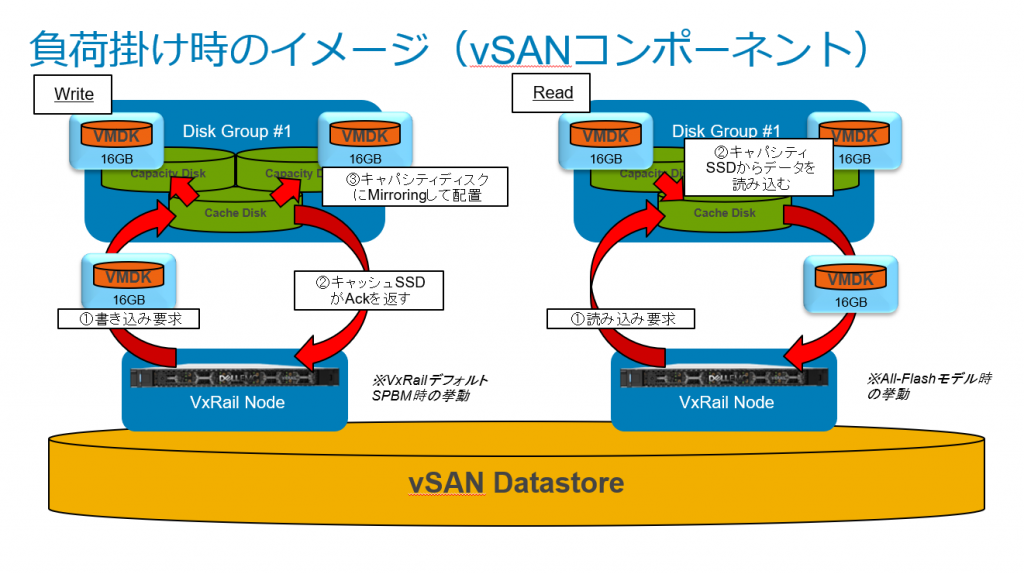

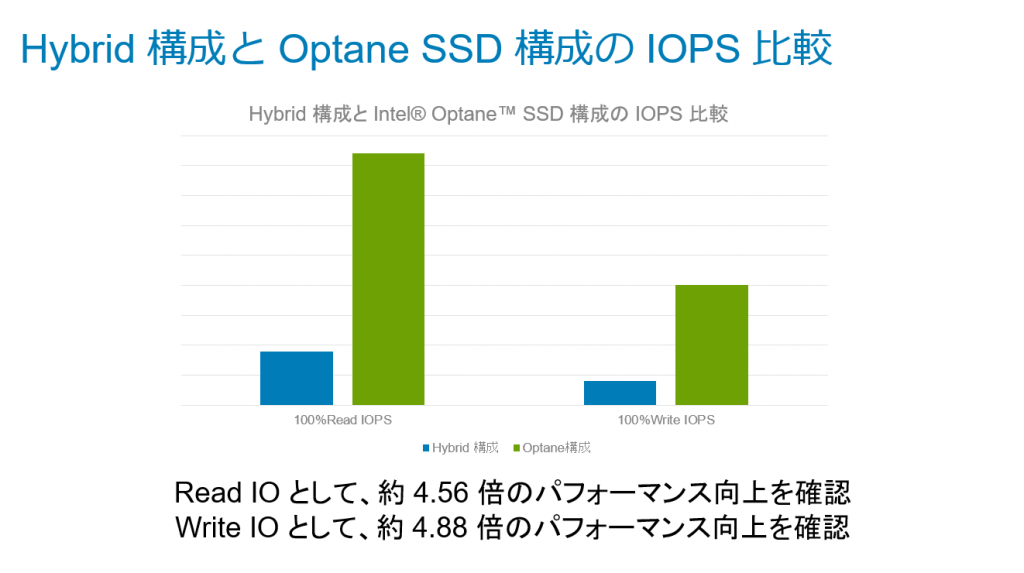

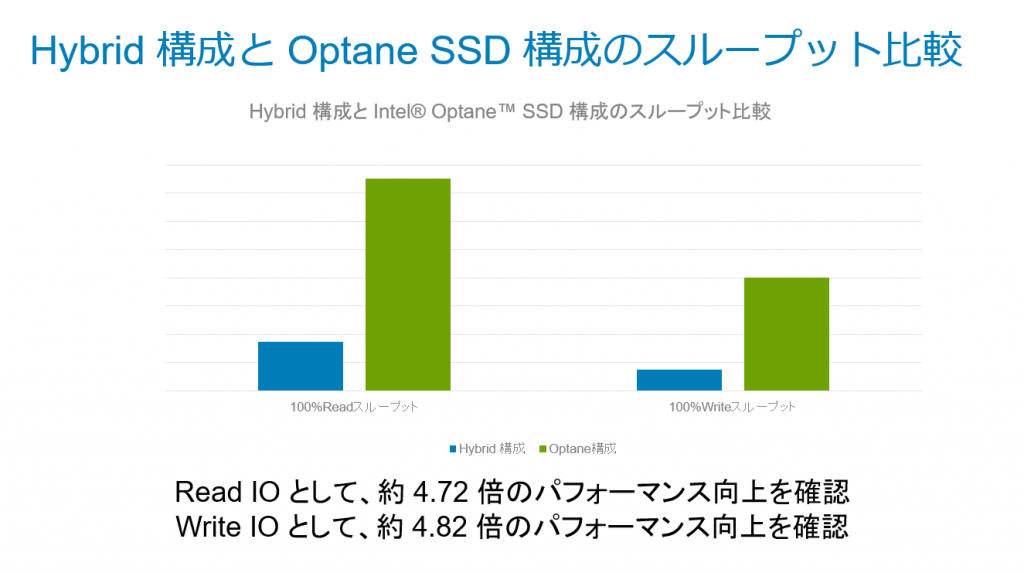

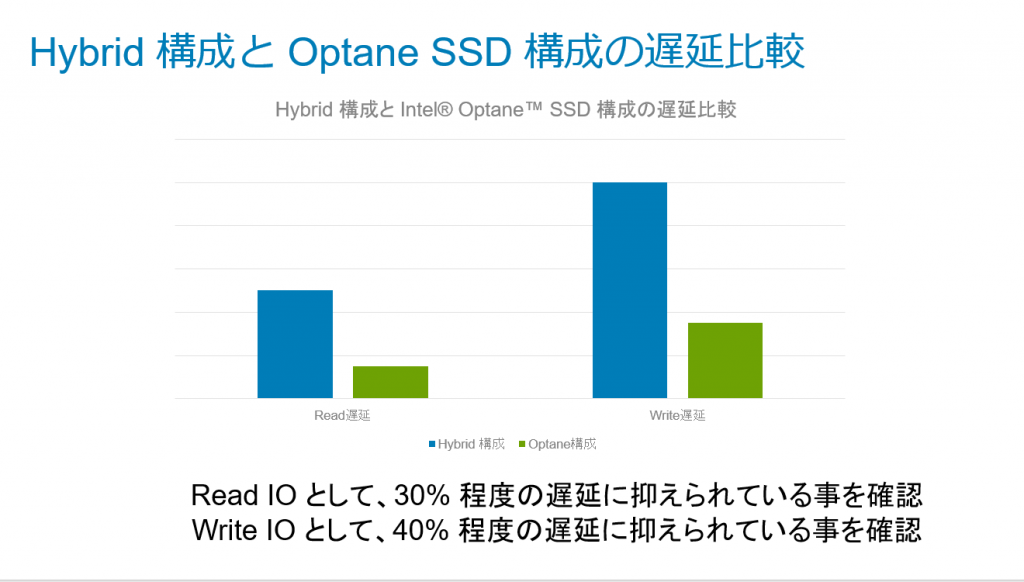

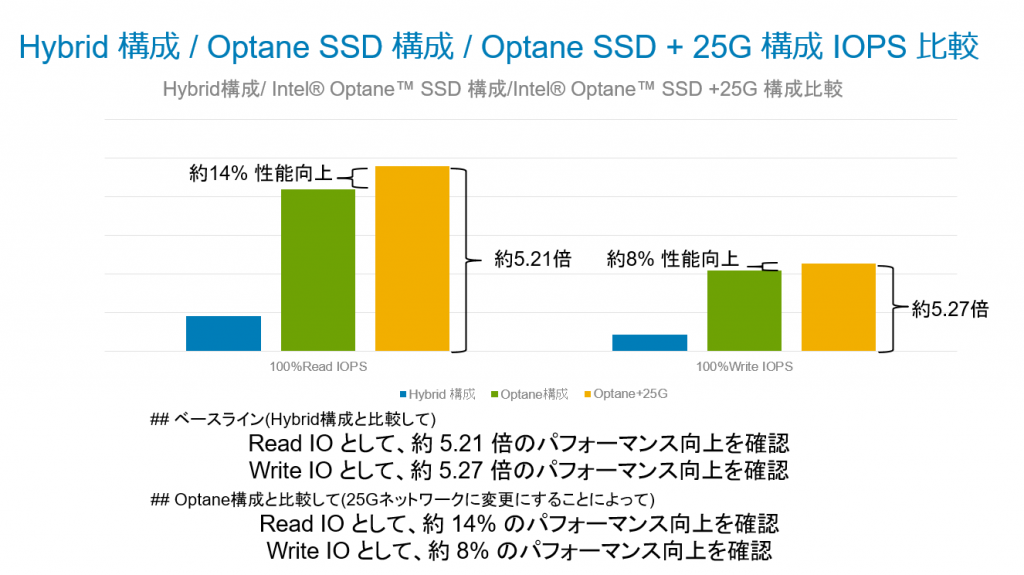

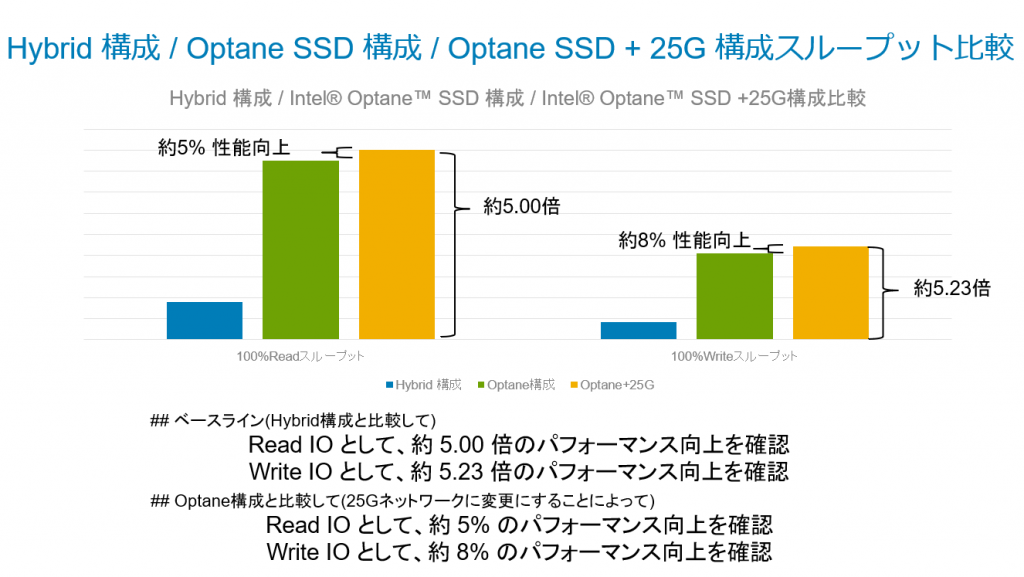

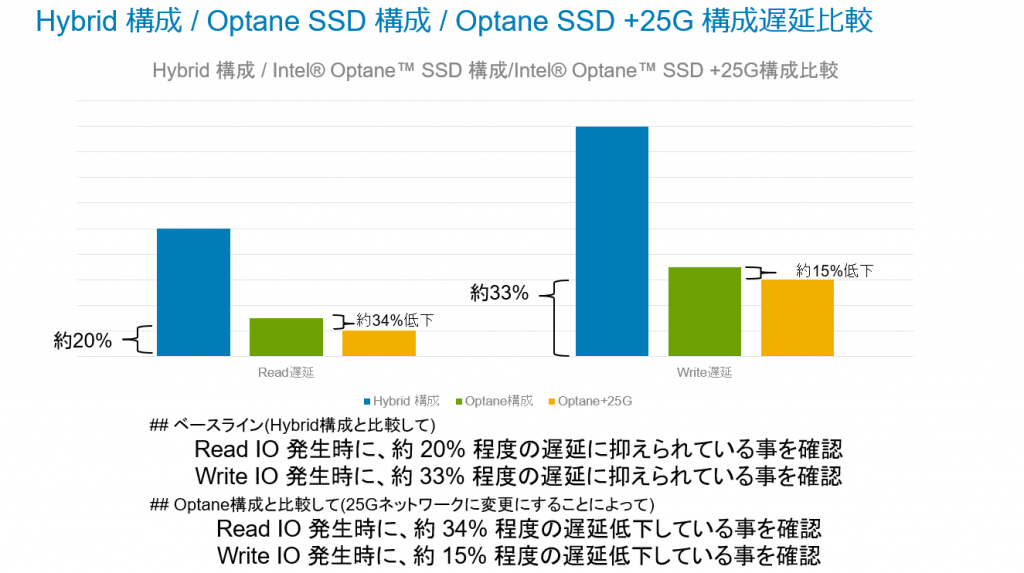

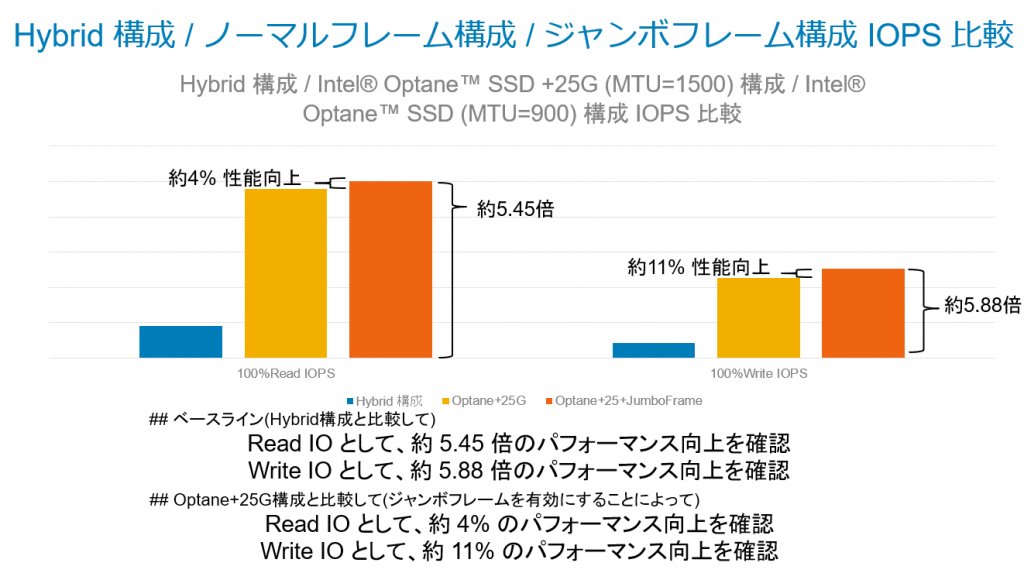

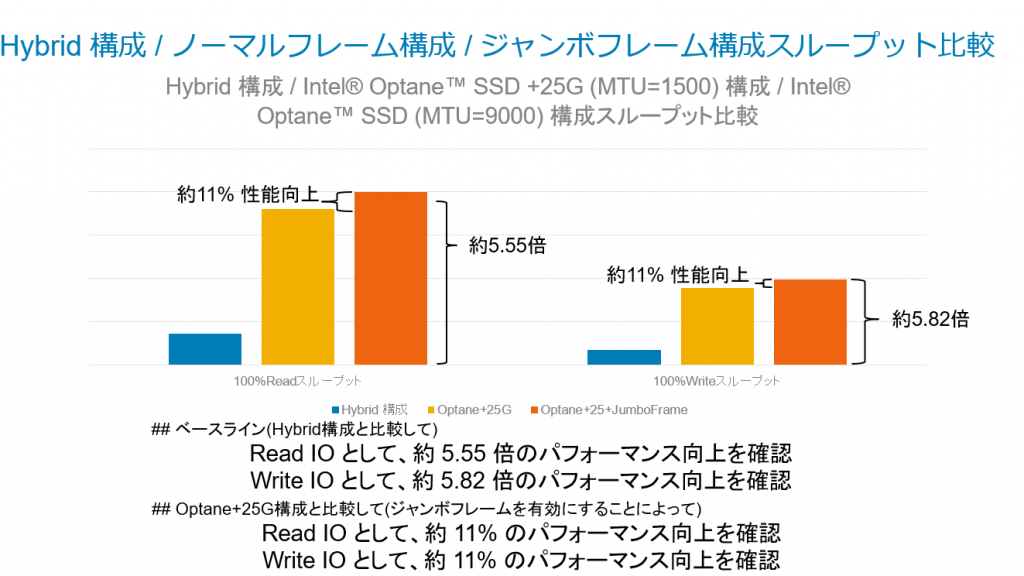

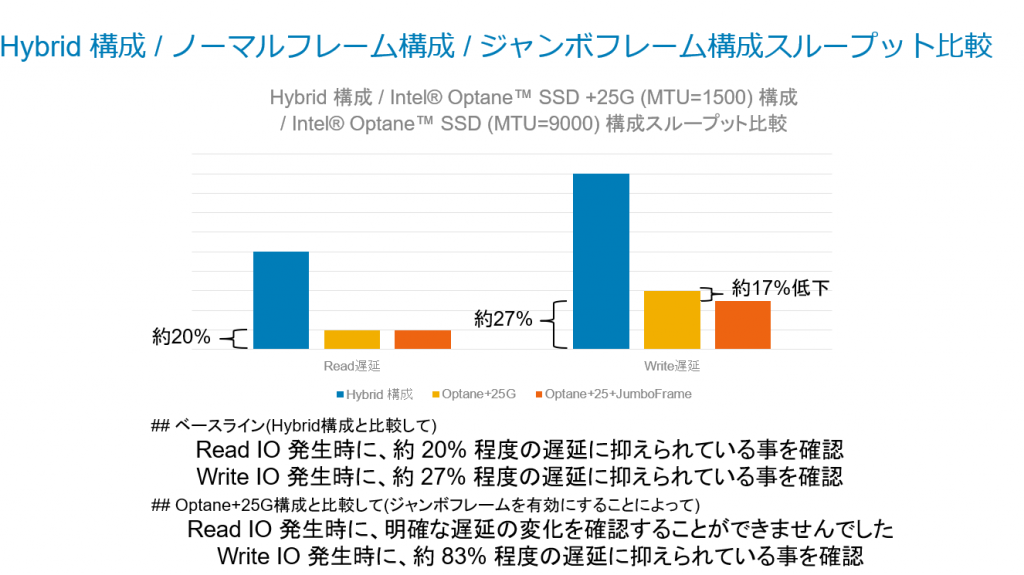

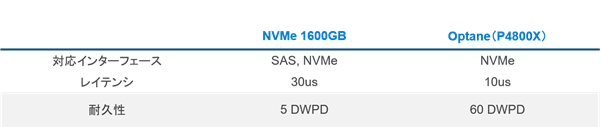

SSD DC P4800 シリーズをキャッシュドライブで利用するとどれくらい性能が出たのか?」の検証結果についてご報告したいと思います!!

SSD DC P4800 シリーズをキャッシュドライブで利用するとどれくらい性能が出たのか?」の検証結果についてご報告したいと思います!!